U bent hier

Feed-aggregator

Amnesty: Europese landen gebruiken dubieuze AI-technologieën bij grensbewaking

Photo by Carl Tronders on Unsplash

Photo by Carl Tronders on Unsplash

Europese landen gebruiken in toenemende mate digitale technologieën om migratie in te perken, waardoor de kans op „discriminatie, racisme en disproportionele en onwettige surveillance” wordt vergroot. Dat las ik bij NRC vorige week. Men zet daar namelijk een AI-leugendetector in, en omdat ik dus de hele AI Act aan het doorakkeren ben wilde ik me hier even boos over maken.

Uit het artikel: Sinds 2018 wordt het systeem in ieder geval gebruikt door Hongarije, Griekenland en Letland. Het systeem analyseert „details van gelaatsuitdrukkingen met behulp van gezichts- en emotieherkenningstechnologieën”. Het systeem „toetst” of migranten antwoorden over bijvoorbeeld hun herkomst naar waarheid beantwoorden. Er is geen wetenschappelijke consensus dat leugendetectors, ook die gerund worden door AI, betrouwbare resultaten afleveren. Het betreffende systeem heet iBorderCtrl en komt uit een Europees researchproject dat al een paar jaar loopt. De kern is dat men een machine learning model heeft getraind om emotieherkenning te doen om zo de mate van eerlijkheid van antwoorden van migranten in te schatten.

Er is een zeer hardnekkige overtuiging dat als we maar goed genoeg ons best doen, het ons moet lukken om mensen eerlijk te beoordelen met een computersysteem. Waar dat vandaan komt weet ik niet (“techno-optimisme”) maar elke keer als je dan even verder kijkt wat erachter zit, dan schrik je je wezenloos.

Het model van iBorderCtrl kent bijvoorbeeld diverse factoren zoals “knippert met linkeroog” of “beweegt hoofd”, en als je genoeg van die factoren zou hebben dan zou je met hoge betrouwbaarheid de leugenaars van de eerlijkerds kunnen scheiden. Dat vereist “alleen maar” een dataset met leugenaars en eerlijkerds met een hoop van die factoren. Dit is een beetje lastig om in het wild voor elkaar te krijgen, al is het maar omdat het niet eenvoudig is leugenaars te betrappen.

Hoe loste men dat op? Ga even op de grond zitten want anders val je van je stoel: To create the dataset, 32 participants (actors) were assigned a “truthful” or “deceptive” role to perform during the interview. Each participant had to answer 13 questions (see Table 1) with each answer segmented in many vectors. According to the authors, this procedure generated 86,586 vectors. The dataset consisted of 10 participants classified as having Asian/Arabic ethnic background and 22 as White European background, and 22 classified as male and 10 as female. Inderdaad, we doen grenscontroles op basis van een ML-model dat met n=32 is opgebouwd waarbij de antwoorden geacteerd zijn. Was er iemand bij die zei dat dit een leuk idee was maar zeker niet in de praktijk ingezet kon worden?

De AI Act bepaalt dat systemen voor grenscontrole hoogrisico kunnen zijn, wanneer ze specifiek een van deze usecases betreffen:

- Leugendetectors gebruikt door publieke autoriteiten

- Risico-assessments bij grenscontroles

- Onderzoek van visum- en asielaanvragen

- Het detecteren, herkennen en identificeren van personen (behalve bij verificatie van reisdocumenten)

Arnoud

Het bericht Amnesty: Europese landen gebruiken dubieuze AI-technologieën bij grensbewaking verscheen eerst op Ius Mentis.

Unterwegs, im Home Office, auf Workation: Wie Sie Ihre Daten beim mobilen Arbeiten schützen

Öffentliches WLAN vorsichtig nutzen, die eigenen Daten im Falle von Diebstahl schützen und um die Gefahren unverschlüsselter Email-Kommunikation wissen – Johannes Rauchfuss erklärt wichtige datenschutzrechtliche Aspekte und gibt praktische Tipps zum Arbeiten von unterwegs und im Homeoffice.

Mobiles Arbeiten ist seit Corona üblich geworden. Viele Stellen werden mittlerweile gezielt als Remote-Arbeit ausgeschrieben. Für mehr und mehr Arbeitssuchende ist die Möglichkeit zur mobilen Arbeit eine wichtige Voraussetzung für den Job. Auch Unternehmen haben dies erkannt und gestatten verschiedene Formen ortsunabhängiger Arbeit: Home Office, Workation, Arbeiten von unterwegs.

Rechtlich gibt es hier einiges zu beachten. Arbeitsrechtlich etwa kommt es auf die Zustimmung des Arbeitgebers an. Gegebenenfalls sind auch sozialversicherungs- und steuerrechtliche Aspekte des Ziellandes zu klären. Zudem sind im Alltag einige datenschutzrechtliche Fallstricke zu beachten. Denn passiert eine Datenpanne, ist diese meldepflichtig.

Johannes Rauchfuss erklärt anhand typischer Szenarien, wie man seine Daten beim mobilen Arbeiten am besten schützt.

Unbefugter Zugriff im öffentlichen WLANViele öffentliche Gebäude bieten heutzutage kostenlose WLAN-Hotspots an, zum Beispiel in der Bahnhofshalle oder am Flughafen-Terminal. Doch sollte man hier vorsichtig sein. Denn unverschlüsselte Internet-Verbindungen können Risiken bergen. Eben noch schnell eine Überweisung getätigt – kurze Zeit später ist das Konto leergeräumt.

Das Szenario ist nicht so unwahrscheinlich, wie es zunächst klingen mag. Ist ein WLAN unverschlüsselt, so bedeutet dies, dass andere in der Umgebung die Übertragungen mitlesen können. Etwa so, wie jede andere menschliche Unterhaltung in der Bahnhofshalle auch mitgehört werden kann.

Fremde Hotspots sollte man daher immer mit Bedacht verwenden. Für das Heraussuchen der nächsten Zugverbindung mag das unkritisch sein. Doch Logins bei der Bank oder Verbindungen zu anderen sensiblen Stellen sollten nicht erfolgen.

Verwendung eines virtuellen privaten NetzwerksUm ein öffentliches WLAN sicherer zu nutzen, kann ein vertrauenswürdiges VPN (virtuelles privates Netzwerk) eingesetzt werden. Ein VPN leitet den Internetverkehr des eigenen Geräts zunächst durch einen verschlüsselten Tunnel im offenen WLAN zu einem besonderen Server weiter und ruft erst danach die gewünschte Website auf. Dies kann beispielsweise auch über die Fritz!Box im Wohnzimmer geschehen, über die man sich aus dem ICE ins Internet verbindet. Was genau ein VPN ist, hat Torsten Kleinz hier erklärt.

Zusätzlich sollte man im Endgerät die Einstellung „Automatisch Verbinden“ deaktivieren und nach der Nutzung das entsprechende WLAN aus der Liste bevorzugter Verbindungen löschen. Das verhindert, dass sich das Gerät von alleine mit einem nicht vertrauenswürdigen, aber gleichnamigen nachgestellten WLAN an einem anderen Ort verbindet (wie zum Beispiel „wifi@DBahn“ fernab von Zügen oder Bahnhöfen).

Zusätzlich sollten Browser um Erweiterungen (wie zum Beispiel HTTPS Everywhere) aufgerüstet werden, sodass Websites bevorzugt mit httpS aufgerufen werden.

Je nach Gefährdungspotential kann über den Aufruf einer unverschlüsselten Website (http://) auch ein gezielter Angriff auf das Endgerät erfolgen, um eine (staatliche) Spionagesoftware herunterzuladen. Und das, ohne dass der User davon etwas mitbekommt. In diesem Vortrag beim Chaos Computer Congress wird genau das erklärt (ab Minute 35).

Der Arbeitgeber kann hier durch gezielte Maßnahmen in Form von Schulungen präventiv sensibilisieren. Auch könnte er selbst einen VPN-Zugang anbieten und auch Vorgaben zur Nutzung von WLANs geben. Unter Umständen ist die Nutzung eines Hotspots über das eigene Telefon vorzuziehen und das Bereitstellen eines entsprechenden Datentarifs auch für den Arbeitgeber ökonomischer. Die Sicherheit des Mobilfunknetzes hängt in vielen Fällen auch vom Zielland ab.

Verlust des mobilen EndgerätsIm Zug vergessen, aus dem Hotelzimmer gestohlen, Auto aufgebrochen – wenn was wegkommt, ist das immer ärgerlich. Bei den meisten Smartphones und Laptops verhindert die automatische Bildschirmsperre samt Passwort zunächst den ersten Zugriff auf die Inhalte. Diese Einstellung sollte daher unbedingt aktiviert sein.

Voreingestellte Passwörter (etwa vom Windows-System) reichen hier nicht aus. Dieses verhindert nur, dass sich kein Unbefugter unter Windows anmelden kann. Es bleibt trotzdem möglich, den Computer unter einem anderen Betriebssystem (wie Linux) zu starten und so die Passwort-Abfrage des Windows-Anmeldepassworts zu umgehen. In diesem Fall wäre die Festplatte voll auslesbar (außer bei einer Vollverschlüsselung).

Verschlüsseln, Fernlöschen, Vorhalten von BackupsIst die Festplatte (oder zumindest die relevanten Partitionen) nach dem Stand der Technik vollverschlüsselt, so kann auch nach dem Herunterfahren des Geräts kein Unbefugter auf die Daten zugreifen.

Externe Speichermedien (wie USB-Sticks) sollten ebenfalls zuverlässig verschlüsselt sein, zum Beispiel mit dem plattformübergreifenden Open-Source-Tool VeraCrypt. Dieses wird auch vom Bundesamt für Sicherheit in der Informationstechnik empfohlen.

Auch lassen sich Fernlöschdienste einsetzen, um den Fremdzugriff zu verhindern. Ortungsdienste können das Wiederauffinden des Geräts erleichtern. Über Ortungsdienste muss der User vom Arbeitgeber informiert sein und die einschlägigen rechtlichen Bestimmungen beachten. Fraglich ist, wie erfolgversprechend diese Maßnahme im Einzelfall ist. Ob ein Zugriff auf die Inhalte des Rechners und damit auf vertrauliche Informationen möglich ist, sollte sorgfältig im IT-Sicherheitskonzept durchdacht sein.

Ein ausgeklügeltes Backup-Management-System verhindert zwar nicht den Verlust des Geräts. Es kann aber die schnelle Wiederherstellung der Arbeitsergebnisse gewährleisten und gerade für Selbständige existenzsichernd sein.

Warum Datensicherheit wichtig ist und wie man sie erreichen kann

Warum Datensicherheit wichtig ist und wie man sie erreichen kann

Nicht jeder kann seine Daten so umfangreich schützen wie Edward Snowden, als er Dokumente aus der NSA ans Licht brachte. Doch wie die Dokumente zeigen, ist heute jeder mehr oder weniger von der Überwachung über das Internet betroffen. Wo anfangen, wenn man die eigenen Daten besser schützen will? E-Mails und Festplatten lassen sich verschlüsseln, Datenspuren im Web minimieren. » mehr

Die digitale Postkarte im Internet: Unverschlüsselte E-Mail-KommunikationE-Mails sind wie eine Postkarte – nur in digitaler Form. Das heißt, sie werden auf dem Weg zur Empfängerin durch viele Hände gereicht. Und alle Zwischenempfänger können einen Blick darauf werfen.

Daher sollte man auf den Inhalt der Mail achten. Je schützenswerter die darin enthaltenden Informationen sind, desto eher sollte die Mail sicher versendet werden. Mindestens sollte auf die Transportverschlüsselung TLS/SSL geachtet werden. Der Anbieter Mailbox.org beispielsweise prüft dies bereits bei der Eingabe der Empfänger-Adresse und zeigt das Ergebnis direkt an.

Je höher der Schutzbedarf, desto eher sollte die gesamte E-Mail Ende-zu-Ende (E2E) verschlüsselt werden, zum Beispiel mittels PGP oder S/Mime. Hierzu ist der Austausch der Schlüsselpaare der jeweiligen Empfänger initial notwendig.

Ende-zu-Ende-Verschlüsselung einfach erklärt

Ende-zu-Ende-Verschlüsselung einfach erklärt

Sie gilt als die Königsdisziplin der sicheren Kommunikation im Netz. Doch wie funktioniert Ende-zu-Ende-Verschlüsselung eigentlich? Und warum ist sie bei vielen Messengern längst Standard – bei E-Mails aber nicht? Ein Überblick. » mehr

Praktikabler kann es sein, Anhänge mittels .7zip passwortgesichert oder den Verschlüsselungsstandard AES256 zu versenden. Das zugehörige Passwort sollte nicht in derselben Mail enthalten sein, sondern auf einem anderen sicheren Kommunikationsweg übermittelt werden.

FazitMobiles Arbeiten ist auch datenschutzkonform möglich. Bereits mit einigen Handgriffen lassen sich Risiken deutlich minimieren. Mit dem notwendigen Wissen um die Gefahren können Nutzende geeignete Sicherheitsmaßnahmen treffen. Dazu gehören insbesondere:

- Einsatz eines VPN, um eine verschlüsselte Verbindung zu gewährleisten;

- Datenträger verschlüsseln und ein durchdachtes Backup-Management zur Wiederherstellung von Daten bereithalten; und

- Austausch von Informationen per Mail dem Schutzbedarf anpassen.

Sie möchten iRights.info unterstützen?

iRights.info informiert und erklärt rund um das Thema „Urheberrecht und Kreativität in der digitalen Welt“. Alle Texte erscheinen kostenlos und offen lizenziert.

Wenn Sie mögen, können Sie uns über die gemeinnützige Spendenplattform Betterplace unterstützen und dafür eine Spendenbescheinigung erhalten. Betterplace akzeptiert PayPal, Bankeinzug, Kreditkarte, paydirekt oder Überweisung.

Besonders freuen wir uns über einen regelmäßigen Beitrag, beispielsweise als monatlicher Dauerauftrag. Für Ihre Unterstützung dankt Ihnen herzlich der gemeinnützige iRights e.V.!

DOI für diesen Text: · automatische DOI-Vergabe für Blogs über The Rogue Scholar

The post Unterwegs, im Home Office, auf Workation: Wie Sie Ihre Daten beim mobilen Arbeiten schützen appeared first on iRights.info.

A new generation of storm chasers takes on Mother Nature in Twisters trailer

Daisy Edgar-Jones, Anthony Ramos, and Glen Powell star in Twisters, a standalone film inspired by the 1996 classic.

Like so many others, I adored the 1996 film Twister, now a classic in the "disaster porn" genre and still in frequent weekend and holiday rotation on broadcast and cable networks nearly 30 years later. We're finally getting a follow-up with Twisters, directed by Lee Isaac Chung (Minari). Universal Pictures dropped the official trailer during the Super Bowl on Sunday.

(Some spoilers for the original film below.)

Twister rocked the 1996 box office, racking up $495 million worldwide and snagging an Oscar nomination for special effects. Critics' reactions were more mixed. The film earned well-deserved praise for its special effects and sheer entertainment value. Who can forget the flying cows, the jaw-dropping CGI twisters, and that classic scene when a tornado suddenly rips through a drive-in movie screen in the middle of The Shining? But others criticized the thin character development and dismissed the film as "loud," "dumb," and "a triumph of technology over storytelling and the actor's craft."

Ongoing campaign compromises senior execs’ Azure accounts, locks them using MFA

Enlarge (credit: Getty Images)

Hundreds of Microsoft Azure accounts, some belonging to senior executives, are being targeted by unknown attackers in an ongoing campaign that's aiming to steal sensitive data and financial assets from dozens of organizations, researchers with security firm Proofpoint said Monday.

The campaign attempts to compromise targeted Azure environments by sending account owners emails that integrate techniques for credential phishing and account takeovers. The threat actors are doing so by combining individualized phishing lures with shared documents. Some of the documents embed links that, when clicked, redirect users to a phishing webpage. The wide breadth of roles targeted indicates the threat actors’ strategy of compromising accounts with access to various resources and responsibilities across affected organizations.

“Threat actors seemingly direct their focus toward a wide range of individuals holding diverse titles across different organizations, impacting hundreds of users globally,” a Proofpoint advisory stated. “The affected user base encompasses a wide spectrum of positions, with frequent targets including Sales Directors, Account Managers, and Finance Managers. Individuals holding executive positions such as “Vice President, Operations,” "Chief Financial Officer & Treasurer," and "President & CEO" were also among those targeted.”

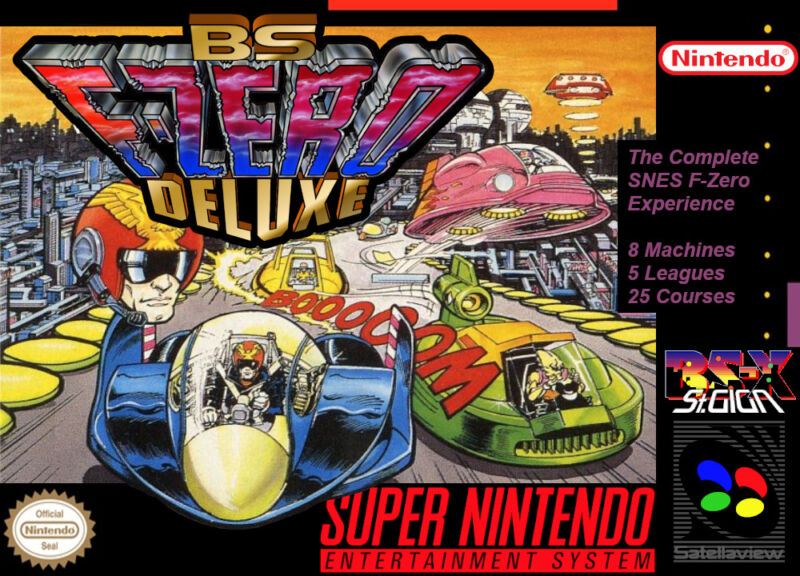

F-Zero courses from a dead Nintendo satellite service restored using VHS and AI

Enlarge / BS F-Zero Deluxe sounds like a funny name until you know that the first part stands for "broadcast satellite." (credit: Guy Perfect, Power Panda, Porthor)

Nintendo's Satellaview, a Japan-only satellite add-on for the Super Famicom, is a rich target for preservationists because it was the home to some of the most ephemeral games ever released.

That includes a host of content for Nintendo's own games, including F-Zero. That influential Super Nintendo (Super Famicom in Japan) racing title was the subject of eight weekly broadcasts sent to subscribing Japanese homes in 1996 and 1997, some with live "Soundlink" CD-quality music and voiceovers. When live game broadcasts were finished, the memory cartridges used to store game data would report themselves as empty, even though they technically were not. Keeping that same 1MB memory cartridge in the system when another broadcast started would overwrite that data, and there were no rebroadcasts.

Recordings from some of the F-Zero Soundlink broadcasts on the Satellaview add-on for the Super Famicom (Super Nintendo in the US).

As reported by Matthew Green at Press the Buttons (along with Did You Know Gaming's informative video), data from some untouched memory cartridges was found and used to re-create some of the content. Some courses, part of a multi-week "Grand Prix 2" event, have never been found, despite a $5,000 bounty offering and extensive effort. And yet, remarkably, the 10 courses in those later broadcasts were reverse-engineered, using a VHS recording, machine learning tools, and some manual pixel-by-pixel re-creation. The results are "north of 99.9% accurate," according to those who crafted it and exist now as a mod you can patch onto an existing F-Zero ROM.

Massive cuts at Manhattan College

“Very sick” pet cat gave Oregon resident case of bubonic plague

Enlarge / A cat, but not the one with plague. (credit: Getty | Silas Stein)

An Oregon resident contracted bubonic plague from their "very sick" pet cat, marking the first time since 2015 that someone in the state has been stricken with the Black Death bacterium, according to local health officials.

Plague bacteria, Yersinia pestis, circulates cryptically in the US in various types of rodents and their fleas. It causes an average of seven human cases a year, with a range of 1 to 17, according to the Centers for Disease Control and Prevention. The cases tend to cluster in two regions, the CDC notes: a hotspot that spans northern New Mexico, northern Arizona, and southern Colorado, and another region spanning California, far western Nevada, and southern Oregon.

The new case in Oregon occurred in the central county of Deschutes. It was fortunately caught early before the infection developed into a more severe, systemic bloodstream infection (septicemic plague). However, according to a local official who spoke with NBC News, some doctors felt the person had developed a cough while being treated at the hospital. This could indicate progression toward pneumonic plague, a more life-threatening and more readily contagious variety of the plague that spreads via respiratory droplets. Nevertheless, the person's case reportedly responded well to antibiotic treatment, and the person is recovering.

Prime Video cuts Dolby Vision, Atmos support from ad tier—and didn’t tell subs

Enlarge / The Rings of Power... now in HDR10+ for ad-tier users. (credit: Prime Video)

On January 29, Amazon started showing ads to Prime Video subscribers in the US unless they pay an additional $2.99 per month. But this wasn't the only change to the service. Those who don't pay up also lose features; their accounts no longer support Dolby Vision or Dolby Atmos.

As noticed by German tech outlet 4K Filme on Sunday, Prime Video users who choose to sit through ads can no longer use Dolby Vision or Atmos while streaming. Ad-tier subscribers are limited to HDR10+ and Dolby Digital 5.1.

4K Filme confirmed that this was the case on TVs from both LG and Sony; Forbes also confirmed the news using a TCL TV.

Microsoft starts testing Windows 11 24H2 as this year’s big update takes shape

Enlarge / Windows 11 24H2 has made its first appearance. (credit: Andrew Cunningham)

The next major release of Windows isn't due until the end of the year, but it looks like Microsoft is getting an early start. New Windows Insider builds released to the Canary and Dev channels both roll their version numbers to "24H2," indicating that they're the earliest builds of what Microsoft will eventually release to all Windows users sometime this fall.

New features in 24H2 include a smattering of things Microsoft has already been testing in public since the big batch of new features that dropped last September, plus a handful of new things. The biggest new one is the addition of Sudo for Windows, a version of a Linux/Unix terminal command that first broke cover in a preview build earlier this month. The new build also includes better support for hearing aids, support for creating 7-zip and TAR archives in File Explorer, an energy-saving mode, and new changes to the SMB protocol. This build also removes both the WordPad and the Tips apps.

Some of these features may be released to all Windows 11 users before the end of the year. During the Windows 11 era, it's been Microsoft's practice to drop new features in several small batches throughout the year.

Chevrolet announces model year 2024 Equinox EV pricing

Enlarge / This is what the entry-level Chevrolet Equinox EV 1LT will look like. (credit: Chevrolet)

Chevrolet's next battery electric vehicle on its troubled Ultium platform will be the Equinox EV, a compact crossover that slots in below the recently released Blazer EV. Chevy has been pitching the Equinox EV as affordable, originally with a starting price of just under $30,000. That gave the automaker the cover it needed to kill off its affordable EV, the Bolt, an act of corporate ax-swinging that looked even more cruel when it emerged that the electric Equinox would start at $34,995.

At least, if you want—or can even find—the 1LT base model. Now, Chevrolet has finally released pricing for the other trim levels, and there's a steep jump from the bare bones 1LT even to the 2LT, which will cost $43,295. That $8,300 buys some conveniences like heated and power-adjustable front seats, heated side mirrors, and a powered rear liftgate, as well as some styling tweaks. Adaptive cruise control and Super Cruise are also available, but only as cost options.

Early adopters won't actually be able to buy either of those because Chevy is starting with the 2RS as the initial trim level when the car goes on sale later this year. The 2RS starts at $44,795 and is a slightly sportier take on the Equinox than the 2LT, albeit with much the same standard features and options.

The Super Bowl’s best and wackiest AI commercials

Enlarge / A still image from BodyArmor's 2024 "Field of Fake" Super Bowl commercial. (credit: BodyArmor)

Heavily hyped tech products have a history of appearing in Super Bowl commercials during football's biggest game—including the Apple Macintosh in 1984, dot-com companies in 2000, and cryptocurrency firms in 2022. In 2024, the hot tech in town is artificial intelligence, and several companies showed AI-related ads at Super Bowl LVIII. Here's a rundown of notable appearances that range from serious to wacky.

Microsoft CopilotMicrosoft Game Day Commercial | Copilot: Your everyday AI companion.

It's been a year since Microsoft launched the AI assistant Microsoft Copilot (as "Bing Chat"), and Microsoft is leaning heavily into its AI-assistant technology, which is powered by large language models from OpenAI. In Copilot's first-ever Super Bowl commercial, we see scenes of various people with defiant text overlaid on the screen: "They say I will never open my own business or get my degree. They say I will never make my movie or build something. They say I'm too old to learn something new. Too young to change the world. But I say watch me."

Then the commercial shows Copilot creating solutions to some of these problems, with prompts like, "Generate storyboard images for the dragon scene in my script," "Write code for my 3d open world game," "Quiz me in organic chemistry," and "Design a sign for my classic truck repair garage Mike's."

Amazon hides cheaper items with faster delivery, lawsuit alleges

Enlarge (credit: AdrianHancu | iStock Editorial / Getty Images Plus)

Amazon rigged its platform to "routinely" push an overwhelming majority of customers to pay more for items that could've been purchased at lower costs with equal or faster delivery times, a class-action lawsuit has alleged.

The lawsuit claims that a biased algorithm drives Amazon's "Buy Box," which appears on an item's page and prompts shoppers to "Buy Now" or "Add to Cart." According to customers suing, nearly 98 percent of Amazon sales are of items featured in the Buy Box, because customers allegedly "reasonably" believe that featured items offer the best deal on the platform.

"But they are often wrong," the complaint said, claiming that instead, Amazon features items from its own retailers and sellers that participate in Fulfillment By Amazon (FBA), both of which pay Amazon higher fees and gain secret perks like appearing in the Buy Box.

Court orders Elon Musk to testify for SEC, rejects his claim of “harassment”

Enlarge / Elon Musk leaves court in San Francisco, California Jan. 24, 2023. (credit: Getty Images | Bloomberg)

A federal court ordered Elon Musk to comply with a subpoena issued by the Securities and Exchange Commission, rejecting Musk's claims that the SEC is "harassing" him and exceeding its authority to investigate.

In an order issued Saturday, US Magistrate Judge Laurel Beeler wrote that "the SEC has broad authority to issue subpoenas." The information it seeks from Musk is relevant to the agency's investigation into "possible violations of the federal securities laws in connection with the respondent's 2022 purchases of Twitter stock and his 2022 statements and SEC filings relating to Twitter," Beeler wrote.

Musk testified twice in July 2022, but the SEC said it has obtained thousands of new documents since then and wants him to testify a third time. Beeler's order granted the SEC's application to enforce the subpoena and ordered the SEC and Musk to "confer within one week and settle on a date and location for the testimony. If they cannot agree, then they may submit a joint letter brief with their respective positions, and the court will decide the dispute for them."

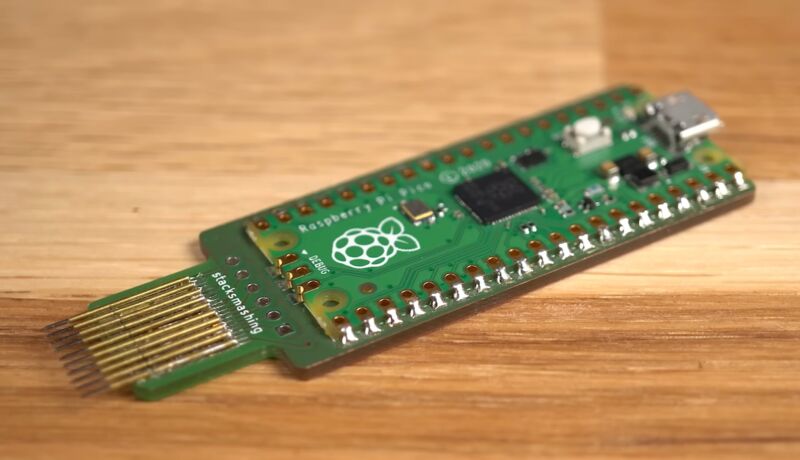

Raspberry Pi Bitlocker hack is a new spin on a years-old, well-documented exploit

Enlarge / A $10 Raspberry Pi Pico-based TPM sniffing tool, designed to grab the Bitlocker disk encryption keys from some models of Lenovo laptop. (credit: StackSmashing)

Last week, a video by security researcher StackSmashing demonstrated an exploit that could break Microsoft's Bitlocker drive encryption in "less than 50 seconds" using a custom PCB and a Raspberry Pi Pico.

The exploit works by using the Pi to monitor communication between an external TPM chip and the rest of the laptop, a second-generation ThinkPad X1 Carbon from roughly 2014. The TPM stores the encryption key that unlocks your encrypted disk and makes it readable, and the TPM sends that key to unlock the disk once it has verified that the rest of the PC's hardware hasn't changed since the drive was encrypted. The issue is that the encryption key is sent in plaintext, allowing a sniffer like the one that StackSmashing developed to read the key and then use it to unlock the drive in another system, gaining access to all the data on it.

This is not a new exploit, and StackSmashing has repeatedly said as much. We reported on a similar TPM sniffing exploit back in 2021, and there's another from 2019 that similarly used low-cost commodity hardware to pick up a plaintext encryption key over the same low-pin count (LPC) communication bus StackSmashing used. This type of exploit is well-known enough that Microsoft even includes some extra mitigation steps in its own Bitlocker documentation; the main new innovation in StackSmashing's demo is the Raspberry Pi component, which is likely part of the reason why outlets like Hackaday and Tom's Hardware picked it up in the first place.

Wie gut kann die Künstliche Intelligenz Elche malen?

Retail H2 stations close in California while H2 heavy trucking expands

Enlarge (credit: Krisztian Bocsi/Bloomberg via Getty Images)

Shell has closed all seven of its retail hydrogen filling stations in California, according to Hydrogen Insight. Now, the energy company will just operate a trio of hydrogen stations for heavy-duty vehicles like class 8 drayage trucks or garbage trucks. It's further confirmation that while hydrogen has a role as a clean fuel for transportation, that will not involve passenger cars, at least not any time soon.

Shell piloted its first California retail hydrogen station in a 2008 pilot program in Los Angeles. In 2011, it built its first pipeline-fed hydrogen station in Torrance—conveniently near Toyota's then-HQ. Six years later, Shell revealed plans for more hydrogen stations in the state, funded in part by grants from the California Energy Commission.

Things started to look a bit more ambitious with "Project Neptune," which would see Shell build out 48 new hydrogen stations in California and upgrade a pair of existing sites. Toyota, Honda, and Hyundai all agreed to help fund the project, which also obtained a $40 million, five-year grant from the CEC.

Zweitveröffentlichungsrecht nutzen

https://irights.info/artikel/rechteklaerung-verlagsvertraege-zweitveroeffentlichungsrecht/32151

https://zenodo.org/doi/10.5281/zenodo.10489035

Hier findet sich der übliche Unsinn zu § 38 I-II: “In der Praxis ist diese Regelung allerdings nur selten sicher anwendbar und hat deshalb eine geringe Relevanz.” Das ist falsch. Im geisteswissenschaftlichen Bereich kann man davon ausgehen, dass bei kleineren Verlagen oder älteren Publikatuionen keine gültige vertragliche Vereinbarung vorliegt. Ich selbst habe gute Erfahrungen mit der Bitte an Autor*innen gemacht, einen Beitrag online verfügbar zu machen, wenn ich mich selbst um das Hochladen ins Internet Archive (nicht schlechter als ein Repositorium!) kümmere.

![Reference manager - [Onderhoud aantekeningen]](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5BOnderhoud%20aantekeningen%5D%2014-2-2010%20102617_0.jpg?itok=OJkkWhxY)

![Reference manager - [Onderhoud aantekeningen]](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5BOnderhoud%20aantekeningen%5D%2014-2-2010%20102628.jpg?itok=CUvhRRr7)

![Reference manager - [Onderhoud bronnen] - Opnemen en onderhouden](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5BOnderhoud%20bronnen%5D%2014-2-2010%20102418.jpg?itok=d7rnOhhK)

![Reference manager - [Onderhoud bronnen]](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5BOnderhoud%20bronnen%5D%2014-2-2010%20102433.jpg?itok=CgS8R6cS)

![Reference manager - [Onderhoud bronnen]](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5BOnderhoud%20bronnen%5D%2014-2-2010%20102445_0.jpg?itok=4oJ07yFZ)

![Reference manager - [Onderhoud bronnen]](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5BOnderhoud%20bronnen%5D%2014-2-2010%20102500.jpg?itok=ExHJRjAO)

![Reference manager - [Onderhoud bronnen]](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5BOnderhoud%20bronnen%5D%2014-2-2010%20102524.jpg?itok=IeHaYl_M)

![Reference manager - [Onderhoud bronnen]](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5BOnderhoud%20bronnen%5D%2014-2-2010%20102534.jpg?itok=cdKP4u3I)

![Reference manager - [Onderhoud thema's en rubrieken]](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5BOnderhoud%20themas%20en%20rubrieken%5D%2020-9-2009%20185626.jpg?itok=zM5uJ2Sf)

![Reference manager - [Raadplegen aantekeningen]](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5BRaadplegen%20aantekeningen%5D%2020-9-2009%20185612.jpg?itok=RnX2qguF)

![Reference manager - [Relatie termen (thesaurus)]](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5BRelatie%20termen%20%28thesaurus%29%5D%2014-2-2010%20102751.jpg?itok=SmxubGMD)

![Reference manager - [Thesaurus raadplegen]](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5BThesaurus%20raadplegen%5D%2014-2-2010%20102732.jpg?itok=FWvNcckL)

![Reference manager - [Zoek thema en rubrieken]](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5BZoek%20thema%20en%20rubrieken%5D%2020-9-2009%20185546.jpg?itok=6sUOZbvL)

![Reference manager - [Onderhoud rubrieken]](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%2020-9-2009%20185634.jpg?itok=oZ8RFfVI)

![Reference manager - [Onderhoud aantekeningen]](https://www.labyrinth.rienkjonker.nl/sites/default/files/styles/medium/public/Reference%20manager%20v3%20-%20%5BOnderhoud%20aantekeningen%5D%2014-2-2010%20102603.jpg?itok=XMMJmuWz)